Наскоро Apple представи дългоочакваните си AirTags - своеобразен еквивалент на продукти като Galaxy SmartTag и Tile. И ето че вече се намери кой да ги хакне.

Немски изследовател с Twitter профил на име stacksmashing е успял да програмира AirTag така, че при сканиране с телефон да отвежда към предварително зададен от самия него уеб адрес.

Бързаме да разясним.

Yesss!!! After hours of trying (and bricking 2 AirTags) I managed to break into the microcontroller of the AirTag!

— stacksmashing (@ghidraninja) May 8, 2021

/cc @colinoflynn @LennertWo pic.twitter.com/zGALc2S2Ph

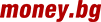

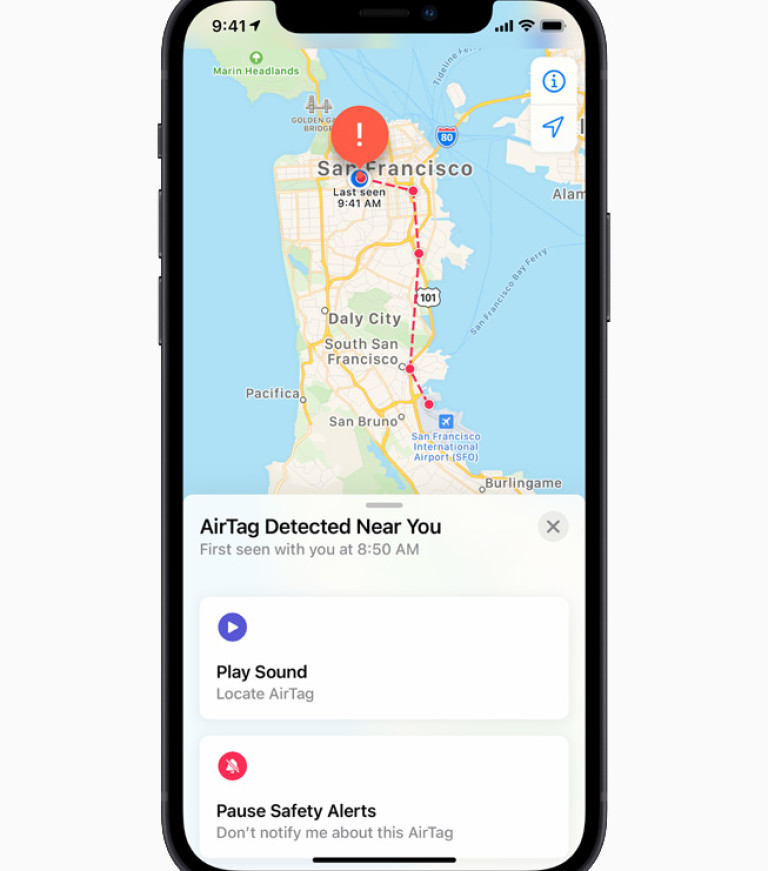

Загубен AirTag, поставен в Lost Mode режим, започва да изпраща сигнали около себе си и може да бъде засечен от всичките почти милиард активни устройства на Apple чрез услугата Find My.

Ако намерилият го доближи NFC чипа в своя iPhone до изгубения AirTag, на дисплея се появява линк към found.apple.com.

Това е официалната страница, чрез която може да бъде установен собственикът на изгубеното устройство.

Източник: Apple

Именно линкът към тази страница е успял да подмени stacksmashing, при това в рамките на "часове".

За да се случи "хакът", е необходим физически достъп до конкретен AirTag и операцията не може да се осъществи от разстояние.

Основният риск е, че чрез подмяната на линка нищо неподозиращ потребител може лесно да бъде отведен към уеб адрес с непроверен характер, който инсталира вирус в телефона му и компрометира личните му данни.

Източник: Apple

Така например хакнат AirTag може да бъде умишлено подхвърлен на стратегическа локация, където се предполага, че даден човек или група от хора ще се изкушат да го сканират.

Разкритието е доста компрометиращо за компания от ранга на Apple и тепърва предстои да чуем официалното й становище по въпроса.